Solutions IBM i

Solutions IBM i

Aidez votre organisation à se conformer aux réglementations de sécurité, à répondre à ses besoins d’audit de sécurité et à se protéger contre les temps d’arrêt planifiés et imprévus au sein d’environnements IBM i (AS/400)

Les défis de la sécurité et de la disponibilité de l’IBM i

Malgré leurs nombreuses fonctionnalités de sécurité intégrées, les environnements IBM i (AS/400) souffrent de vulnérabilités. Ces failles de sécurité peuvent aller de défauts de configuration relativement courants à des problèmes plus complexes et systématiques que les entreprises doivent rapidement identifier et corriger afin d’assurer l’intégrité de leur plateforme IBM i. Une seule intrusion dans votre réseau peut mettre en danger vos données et toutes vos activités.

De la même manière, une multitude d’événements peuvent à tout moment causer l’arrêt de vos systèmes IBM i. L’incapacité à assurer la continuité de vos activités pendant la panne d’un serveur ou d’un disque, la déconnexion d’un centre de données ou d’un site ou un aléa climatique peut causer des dommages irréversibles.

Utilisez les solutions de sécurité et de disponibilité IBM i de Precisely pour répondre aux exigences de conformité réglementaire et à vos engagements stricts de niveau de service, et assurer des niveaux inégalés de disponibilité pour vos systèmes et données.

Dans le combat que mènent les sociétés contre les cybermenaces, leurs employés peuvent être leurs meilleurs alliés comme leurs pires ennemis. Il est donc essentiel que les utilisateurs de systèmes IBM i (AS/400) suivent une discipline rigoureuse en termes de cybersécurité, qu’ils appliquent les recommandations les plus récentes en la matière et qu’ils soient vigilants quant aux menaces qui pèsent sur leur environnement.

La gestion des mots de passe reste une préoccupation majeure pour les professionnels de la sécurité informatique. Certains utilisateurs IBM i continuent à se servir de leurs informations de connexion par défaut pour accéder à leur compte, malgré les menaces connues que fait peser cette pratique. Parfois, certains employés vont même jusqu’à utiliser leur nom d’utilisateur comme mot de passe, facilitant ainsi la tâche de personnes malveillantes souhaitant accéder à leur compte pour pénétrer dans le système IBM i et commettre des actes frauduleux.

Il est également courant que certains utilisateurs choisissent de restaurer leurs identifiants de connexion par défaut lors d’une demande de réinitialisation de leur mot de passe. Les organisations doivent donc trouver le délicat équilibre entre les attentes de leurs utilisateurs en termes de confort et de facilité d’accès et le besoin de procédures de sécurité robustes.

L’authentification multifacteur répond aux problèmes de gestion des mots de passe en demandant aux utilisateurs de vérifier leur identité à l’aide de deux moyens : quelque chose qu’ils savent (un mot de passe, par exemple), un objet qu’il possède (comme un téléphone portable) ou un élément physique (un facteur biométrique comme une empreinte digitale). Avec l’authentification multifacteur, les organisations se protègent contre une éventuelle intrusion même si une source externe est parvenue à s’emparer des informations d’identification d’un compte.

L’époque où l’IBM i était une plateforme isolée communiquant à l’aide de protocoles propriétaires est révolue. Les systèmes IBM i récents sont hautement connectés par le biais de protocoles de réseau standard et open source. Mais cette connectivité a ouvert de nombreux points d’accès à la communauté mondiale de pirates informatiques qui ont bien conscience de la valeur des données qu’hébergent les systèmes IBM i.

Les entreprises doivent donc contrôler étroitement ce à quoi leurs utilisateurs IBM i peuvent accéder ainsi que les modifications qu’ils peuvent apporter aux bases de données ou au système. Un périmètre de sécurité doit être délimité autour du système afin de contrôler chaque point d’accès, y compris les connexions réseaux, les ports de communication, les connexions à la base de données par le biais de protocoles open source, l’exécution de commandes, etc.

Les administrateurs IBM i doivent trouver un moyen de contrôler pleinement l’ensemble des points d’entrée dans leur système. Ils ont besoin d’un contrôle d’accès granulaire sur la base de différents paramètres, tels que les profils utilisateurs, l’heure et la date, l’adresse IP, etc. Toute tentative d’accès doit pouvoir être examinée rapidement et automatiquement, et la connexion doit être autorisée ou refusée en fonction de politiques de contrôle d’accès.

Vos clients, partenaires et employés comptent sur vous pour protéger les informations confidentielles qu’ils vous confient contre le vol et la consultation non autorisée. La moindre violation de données pourrait sérieusement entraver vos relations et nuire à la réputation de votre entreprise.

Mais en plus d’empêcher le vol de données par des personnes étrangères à l’entreprise, il convient également de contrôler les données que les employés, sous-traitants et partenaires commerciaux sont autorisés à consulter.

En pratique, de nombreuses réglementations nationales et sectorielles, dont la norme PCI DSS, la loi HIPAA et le RGPD, imposent le chiffrement des données d’identification personnelle, des données de cartes de paiement et des informations de santé personnelles.

De nombreuses options s’offrent aux entreprises qui souhaitent bénéficier d’une protection renforcée de leurs données au repos et en transit, notamment des solutions de chiffrement, de tokenisation, d’anonymisation et de transfert sécurisé de fichiers. Élément fondamental d’une sécurité informatique d’excellence, le chiffrement doit être utilisé dès que des informations d’identification personnelles ou confidentielles doivent être protégées contre un accès non autorisé.

Il existe aujourd’hui différentes solutions de chiffrement et de gestion des clés qui permettent de protéger les données IBM i hautement sensibles au niveau des champs, notamment les données de cartes bancaires, sans qu’il soit nécessaire de modifier vos applications et avec un impact minimal sur leurs performances.

Les lois changent, les menaces évoluent et aucune organisation ne peut se permettre de négliger sa sécurité informatique et sa conformité. La seule voie possible est d’engager un processus d’amélioration continue en évaluant régulièrement ses risques, en renforçant les contrôles d’accès, en protégeant ses informations confidentielles et en surveillant toutes ses activités.

Il est nécessaire d’apporter une réponse globale aux exigences de conformité pour protéger les intérêts d’une organisation. Des réglementations telles que le RGPD, les lois CCPA et HIPAA ou la norme PCI DSS se caractérisent par leur large portée et la sévérité des sanctions qu’elles prévoient.

Et il est difficile de répondre seul à chaque clause et exigence réglementaire. En collaborant avec Precisely ou un partenaire de Precisely, les organisations peuvent s’assurer que leur système IBM i est conforme aux réglementations sur la confidentialité et la sécurité des données toujours plus nombreuses auxquelles elles sont soumises.

Les outils de sécurité et de conformité détectent toute modification qui enfreint vos politiques de conformité, qui affecte des données particulièrement sensibles ou qui sort des normes autorisées. Des pistes d’audit complètes permettent aux organisations de consigner toute modification apportée au système et d’établir leur conformité auprès des organes de régulation compétents.

Le domaine de la cybersécurité ne cesse d’évoluer, avec l’apparition constante de nouvelles failles et des cybercriminels de plus en plus déterminés et armés. Et les meilleures pratiques d’aujourd’hui ne le seront sans doute plus demain.

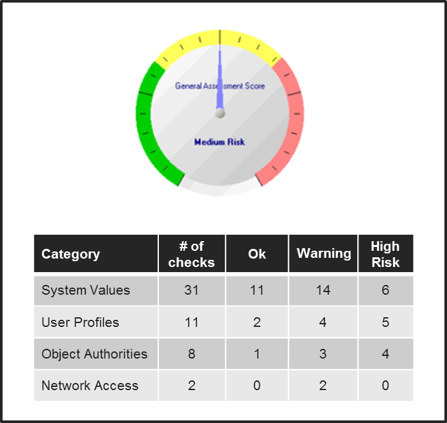

La plupart des réglementations exigent que les organisations procèdent à une évaluation annuelle de leurs risques informatiques afin de garder une longueur d’avance sur des menaces en constante évolution. Mais rares sont les auditeurs en sécurité qui maîtrisent toutes les subtilités de l’environnement IBM i, ce qui complique le processus d’audit. Quant aux administrateurs IBM i, ils peuvent manquer du temps ou de l’expertise nécessaire pour procéder à une évaluation complète de leur sécurité et identifier les failles potentielles. Les organisations doivent également veiller à une claire séparation des rôles, de sorte que l’équipe chargée de l’administration du système ne soit pas également responsable des audits et de l’évaluation de son propre travail.

Les sociétés qui ne procèdent pas régulièrement à une évaluation de leurs risques naviguent à vue, sans savoir où elles sont vulnérables. Les entreprises doivent mener régulièrement ces évaluations, si besoin avec l’aide d’un consultant expert, afin d’identifier leurs failles potentielles et de les corriger avant qu’elles ne conduisent à une violation coûteuse des données.

Découvrez comment Assure Security Risk Assessment peut vous aider à identifier vos vulnérabilités.

La vitesse des transactions et la concurrence qu’impose le commerce mondial nécessitent une infrastructure informatique flexible et résiliente, assurant un accès 24h/24 et 7j/7 aux données et applications critiques pour les clients, partenaires et employés.

Toute perturbation de la disponibilité de vos systèmes et de vos données métier fait peser une menace sur votre organisation. Si les temps d’arrêt entravent naturellement la productivité de vos employés, ils ont aussi un impact sur vos résultats immédiats en raison des pertes d’activité, ainsi que sur vos revenus à long terme, de par le mécontentement des clients. Enfin, ils peuvent entacher la réputation de votre société et nuire à sa capacité à gagner la confiance de nouveaux partenaires et clients. Toute interruption dans la continuité de vos activités, même pour une courte période, peut sérieusement réduire la rentabilité de votre entreprise, et parfois même mettre en péril sa viabilité.

Les niveaux de haute disponibilité requis par les systèmes critiques font peser une pression toujours plus forte sur les personnels informatiques qui doivent également répondre aux attentes croissantes de leur entreprise en matière d’accès en temps réel aux données.

En savoir plus sur vos options de haute disponibilité et de reprise après sinistre.

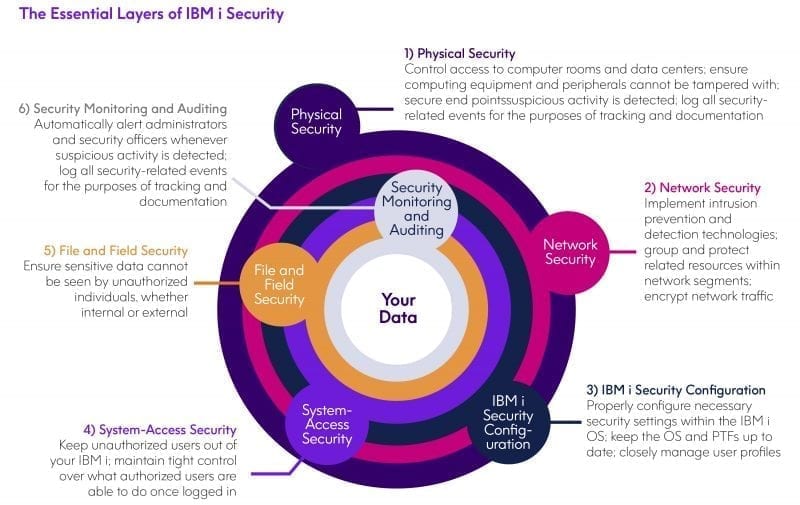

Multiplier les couches de sécurité autour des systèmes et des données

Avec l’explosion des actes de cybercriminalité, les décideurs en entreprise doivent faire de la sécurité une priorité absolue. IBM i étant l’un des systèmes d’exploitation les plus sécurisables qui soient, les organisations doivent saisir toutes les occasions d’utiliser et d’étendre ses capacités pour prévenir les vulnérabilités. Les défenses de périmètre, les outils de surveillance de système, les fonctionnalités avancées de détection des menaces, les audits de conformité et le chiffrement sont autant d’outils indispensables dans l’environnement actuel de sécurité informatique. Toutes les organisations sont en danger, quels que soient leur taille, leur périmètre d’action et le secteur dans lequel elles opèrent.

Les conséquences d’une violation de données sont souvent longues à effacer, et certaines victimes mettent parfois des années à se remettre des pertes financières, des sanctions réglementaires et des atteintes à leur réputation. Par ailleurs, le sentiment de sécurité ne dure jamais bien longtemps, car les menaces ne cessent d’évoluer et de gagner en complexité. Il est donc primordial que les organisations ne prennent jamais pour acquise la sécurité de leur environnement informatique.

Ce serait une erreur que de penser que l’environnement IBM i peut répondre à tous les besoins de sécurité par lui-même, sans couches de protection autour de son système d’exploitation. L’IBM i offre certes de solides bases pour la sécurité, mais une organisation a tout à gagner à y ajouter des couches de protection supplémentaires.

Lisez notre livre blanc Les couches indispensables de sécurité IBM i pour en savoir plus.

Intégration d’IBM i à une solution SIEM

Des outils de gestion des événements et des informations de sécurité (ou SIEM, pour « Security Information and Event Management ») sont couramment utilisés pour offrir une vue à 360° de votre sécurité et de vos opérations informatiques. Avec les solutions SIEM, les entreprises bénéficient d’une meilleure visibilité sur les activités de leurs systèmes et détectent plus rapidement les modèles suspects pouvant indiquer la présence d’utilisateurs non autorisés ou malveillants.

Malheureusement, les serveurs IBM i sont parfois exclus de cette vue. Même les solutions SIEM leaders sur le marché telles que IBM QRadar, LogRhythm et Splunk n’offrent pas de prise en charge native de l’IBM i.

Les solutions de sécurité de Precisely intègrent de manière transparente vos données de sécurité IBM i à des consoles SIEM afin de vous offrir une visibilité étendue et d’incorporer ces données aux processus de surveillance déjà en place dans votre entreprise.

Assurez la disponibilité et la sécurité de vos données

La popularité constante de la plateforme IBM i est une preuve de la longévité de son système d’exploitation, de ses performances de traitement transactionnel et de sa capacité à exécuter des applications sans modification lorsque de nouvelles fonctionnalités sont ajoutées. Pour les utilisateurs de la première heure, l’IBM i est gage de fiabilité, et cette réputation est méritée.

Les besoins en haute disponibilité et en sécurité n’ont jamais été aussi élevés.

Pour assurer la sécurité et la disponibilité de vos systèmes et données, vous devez évaluer les technologies disponibles en fonction de vos besoins, puis rechercher une solution qui répondra à vos attentes actuelles tout en ouvrant une voie pour des besoins futurs. Vous devez donc exploiter l’ensemble des puissantes fonctionnalités de sécurité de votre système IBM i, ajouter des couches de sécurité à votre système d’exploitation et à vos données et intégrer ces processus et protocoles à ceux qui protègent le reste de vos systèmes et réseaux. Une sécurisation active et intégrale de votre plateforme IBM i est essentielle non seulement pour garantir la protection continue de vos activités, mais également pour assurer et prouver votre conformité aux réglementations en vigueur.