IBM i Solutions

IBM i-Lösungen

Unterstützen Sie Ihr Unternehmen bei der Einhaltung von Sicherheitsvorschriften und Durchführung von Sicherheitsaudits und schützen Sie es bei geplanten und ungeplanten Ausfallzeiten in IBM i (AS/400)-Umgebungen.

Herausforderungen an IBM i-Sicherheit und -Verfügbarkeit

Trotz seiner integrierten Sicherheitsfunktionen gibt es bei IBM i (AS/400) Schwachstellen. Diese Sicherheitslücken reichen von relativ häufigen Konfigurationsfragen bis hin zu komplexeren und systematischen Problemen. Unternehmen müssen diese Schwachstellen identifizieren und beheben, um die Integrität Ihrer IBM i-Plattform zu wahren. Schon ein einziger Netzwerkangriff kann die Daten und die Betriebsfähigkeit eines Unternehmens gefährden.

Geplante oder ungeplante IBM i-Ausfallzeiten können an jedem Ort, in jeder Form und zu jeder Zeit auftreten. Wenn ein Unternehmen aufgrund des Ausfalls eines Servers, Datenträgers, Rechenzentrums oder Standorts oder aufgrund von wetterbedingten Ereignissen nicht mehr betriebsfähig ist, kann dies zu irreversiblen Schäden führen.

Nutzen Sie die Sicherheits- und Verfügbarkeitslösungen für IBM i von Precisely, um Compliance-Anforderungen und strenge Service Level Agreements zu erfüllen und so ein unvergleichbares Niveau an Daten- und Systemverfügbarkeit zu bieten.

Mitarbeiter sind für ein Unternehmen entweder die wichtigste Ressource im Kampf gegen Cyberbedrohungen oder aber seine größte Schwachstelle. Es ist extrem wichtig, dass IBM i (AS/400)-Anwender eine gute Cybersicherheitshygiene anwenden, die neuesten Best Practices berücksichtigen und sich über die aktuelle Bedrohungslage auf dem Laufenden halten.

Die Kennwortverwaltung bleibt für Cybersicherheitsbeauftragte ein großes Problem. Einige IBM i-Anwender nutzen für ihren Kontozugang weiterhin ihre Standard-Anmeldedaten, obwohl dieses Verhalten eine signifikante Bedrohung für die Unternehmensintegrität darstellt. Es gibt sogar Mitarbeiter, die ihren Benutzernamen als Kennwort verwenden. Das macht es Betrügern besonders einfach, auf ihr Konto zuzugreifen, in das IBM i-System einzudringen und betrügerische Handlungen durchzuführen.

Es kommt auch häufig vor, dass Anwender auf ihre Standard-Anmeldedaten zurückgreifen, wenn sie ein neues Kennwort anfordern. Unternehmen müssen den Wunsch ihrer Mitarbeiter nach einem einfachen, praktischen Zugang und die Notwendigkeit solider Sicherheitsverfahren unter einen Hut bringen.

Mit der Multi-Faktor-Authentifizierung (MFA) lassen sich die Schwachstellen bei der Kennwortverwaltung beheben. Sie fordert Anwender auf, ihre Identität anhand von mindestens zwei Kriterien nachzuweisen: durch etwas, das sie wissen (z. B. ein Kennwort), durch etwas, das sie haben (z. B. ein Mobilgerät) oder durch etwas, das sie sind (z. B. biometrische Faktoren wie Fingerabdrücke). Mit MFA sind Unternehmen selbst dann vor potenziellen Angriffen geschützt, wenn Kontoanmeldedaten in die Hände einer externen Quelle gelangen.

Die Zeiten, in denen IBM i eine isolierte Plattform war, die über proprietäre Protokolle kommuniziert, sind vorbei. Moderne IBM i-Systeme sind heute in hohem Maße über Standardnetzwerke und Open-Source-Protokolle vernetzt. Das bietet der weltweiten Hacker-Community, die den hohen Wert der auf IBM i potenziell verfügbaren Daten wohl erkannt hat, eine Vielzahl an Zugangspunkten.

Unternehmen müssen streng kontrollieren, worauf ihre IBM i-Anwender Zugriff haben und welche Datenbank- bzw. Systemänderungen sie vornehmen dürfen. Um das System herum muss ein Sicherheitsperimeter eingerichtet werden, um jeden Zugangspunkt zu überwachen, einschließlich Netzwerkverbindungen, Kommunikationsports, Datenbankverbindungen über Open-Source-Protokolle, Befehlsausführung und mehr.

IBM i-Administratoren müssen einen Weg finden, vollständige Kontrolle über sämtliche Zugangspunkte zu ihren Systemen zu erlangen. Sie benötigen eine granulare Zugriffskontrolle basierend auf Benutzerprofileinstellungen, Datum und Uhrzeit, IP-Adresse und anderen Parametern. Jeder Zugriffsversuch muss schnell und automatisch überprüft und entsprechend den Zugriffskontrollrichtlinien entweder gewährt oder abgelehnt werden.

Kunden, Geschäftspartner und Mitarbeiter verlassen sich auf Sie, wenn es darum geht, ihre vertraulichen Daten vor unbefugtem Zugriff und Diebstahl zu schützen. Jede Sicherheitsverletzung würde Ihren Geschäftsbeziehungen und Ihrem Ruf schädigen.

Zusätzlich zum Schutz vor Datendiebstahl sollten interne Mitarbeiter, Auftragnehmer und Geschäftspartner nur die Daten sehen können, für die sie eine Zugangsberechtigung haben.

Tatsächlich schreiben branchenspezifische und gesetzliche Auflagen wie PCI DSS, HIPAA, DSGVO und andere die Verschlüsselung von personenbezogenen Daten (PII), Kreditkarteninformationen (PCI) und persönlichen Gesundheitsdaten (PHI) vor.

Unternehmen haben viele Möglichkeiten, Daten bei der Übertragung oder im Ruhezustand zuverlässig zu schützen, z. B. durch Verschlüsselung, Tokenisierung, Anonymisierung und Managed-File-Transfer-Lösungen. Verschlüsselung ist eine Voraussetzung für optimale Cybersicherheit. Sie sollte überall dort angewendet werden, wo personenbezogene oder vertrauliche Daten vor unbefugtem Zugriff geschützt werden müssen.

Heute gibt es Verschlüsselungs- und Schlüsselverwaltungslösungen, die den Schutz hochsensibler IBM i-Daten auf Feldebene ermöglichen (z. B. von Kreditkartendaten), ohne die Anwendung anpassen zu müssen und mit minimalen Auswirkungen auf die Leistung.

Gesetze ändern sich, Bedrohungen entwickeln sich weiter. Kein Unternehmen kann es sich leisten, IT-Sicherheit und Compliance auf die leichte Schulter zu nehmen. Der einzig sinnvolle Ausweg ist ein Prozess kontinuierlicher Verbesserungen mit einer regelmäßigen Risikobewertung, strengen Zugangskontrollen, einem sicheren Schutz vertraulicher Informationen und der Überwachung von Aktivitäten.

Compliance-Anforderungen müssen in ihrer Gesamtheit erfüllt werden, um die Interessen eines Unternehmens zu schützen. Regelungen wie DSGVO, CCPA, HIPAAA und PCI DSS haben oft einen sehr weitläufigen Geltungsbereich und können hohe Bußgelder verursachen.

Alle gesetzlichen Bestimmungen und Anforderungen im Alleingang zu erfüllen ist schwierig. Durch die Zusammenarbeit mit Precisely oder einem Precisely-Partner können Unternehmen sicherstellen, dass ihr IBM i-System alle geltenden Datenschutzbestimmungen erfüllt und mit der stetig wachsenden und immer komplexer werdenden Liste an Datenschutzauflagen Schritt hält.

Überwachungstools für Sicherheit und Compliance erkennen Änderungen, die von den Compliance-Richtlinien abweichen, hochsensible Daten betreffen oder außerhalb des Normenrahmens liegen. Umfassende Prüfpfade ermöglichen die Dokumentation von Systemänderungen und den Nachweis der Compliance für Aufsichtsbehörden.

Der Bereich der Cybersicherheit entwickelt sich ständig weiter. Es kommt schnell zu neuen Sicherheitslücken und Cyberkriminelle werden von Jahr zu Jahr geschickter. Best Practices in der Cybersicherheit sind deshalb schnell veraltet.

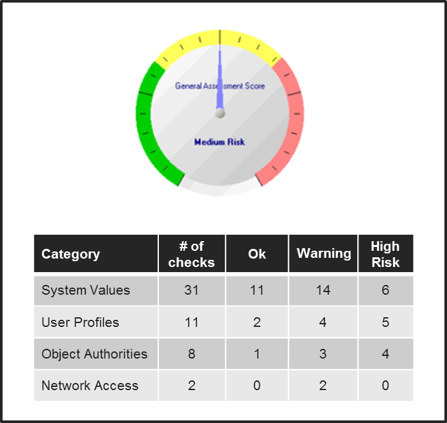

Zur Einhaltung von Vorschriften sind oft jährliche IT-Risikobewertungen erforderlich, um sicherzustellen, dass Unternehmen mit den neuen Bedrohungen Schritt halten können. Jedoch sind nicht alle Sicherheitsauditoren mit den Feinheiten von IBM i vertraut, was den Auditprozess erschwert. Gleichzeitig fehlt es IBM i-Administratoren u. U. an Zeit oder Fachwissen, um eine gründliche Bewertung der Sicherheitsstandards durchzuführen und Schwachstellen zu identifizieren. Unternehmen müssen auch auf die Aufgabenteilung bei der Risikobewertung achten: Das Team, das für die Systemverwaltung verantwortlich ist, führt zum Beispiel selbst keine Audits oder Überprüfungen der eigenen Arbeit aus.

Unternehmen, die Risikobewertungen nur sporadisch durchführen, befinden sich praktisch im Blindflug und Sicherheitslücken bleiben unbemerkt. Risikobewertungen sollten regelmäßig erfolgen, ggf. mit der Unterstützung eines fachkundigen Beraters, um potenzielle Schwachstellen zu identifizieren und Sicherheitslücken zu schließen, bevor es zu teuren Datenschutzverletzungen kommt.

Erfahren Sie, wie Sie mit Assure Security Risk Assessment Schwachstellen identifizieren.

Tempo und Wettbewerb in der globalen Geschäftswelt erfordern eine flexible, resiliente und verfügbare IT-Infrastruktur, die Kunden, Geschäftspartnern und Mitarbeitern rund um die Uhr Zugriff auf geschäftskritische Daten und Anwendungen ermöglicht.

Jede Unterbrechung der Verfügbarkeit Ihrer Geschäftssysteme und -daten stellt eine Bedrohung für Ihr Unternehmen dar. Ausfallzeiten beeinträchtigen nicht nur die Mitarbeiterproduktivität. Sie wirken sich aufgrund entgangener Aufträge und unzufriedener Kunden auch auf Ihre kurz- und langfristigen Umsätze aus. Auch können sie dem Image Ihres Unternehmens schaden und es daran hindern, das Vertrauen neuer Partner und Kunden zu gewinnen. Unterbrechungen der Business Continuity, seien sie auch noch so kurz, können die Rentabilität Ihres Unternehmens ernsthaft beeinträchtigen und sogar seine Existenz gefährden.

Die Hochverfügbarkeit zu erreichen, die zur Unterstützung geschäftskritischer Systeme erforderlich ist, bedeutet eine zunehmende Belastung für IT-Experten, die die wachsenden Anforderungen an einen Echtzeit-Datenzugang erfüllen müssen.

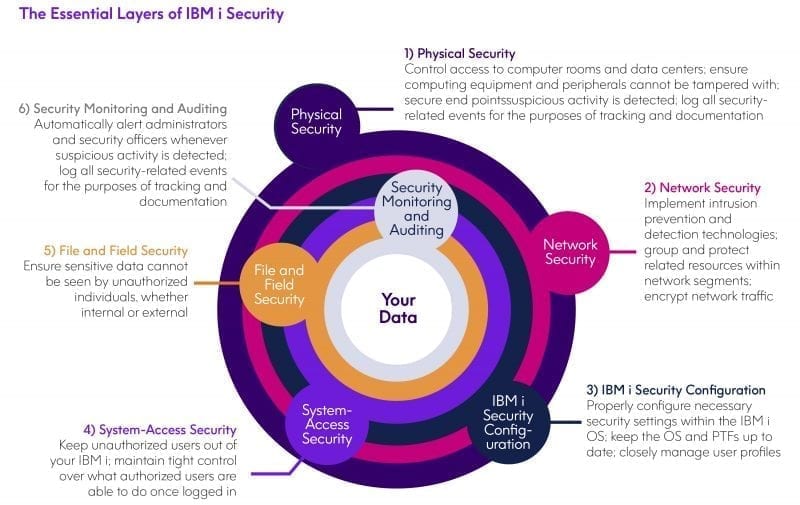

Mehrschichtige Sicherheit für Systeme und Daten

Angesichts der zunehmenden Bedrohung durch Cyberkriminalität müssen Entscheidungsträger Sicherheit zu ihrer höchsten Priorität machen. IBM i gehört derzeit zu den sichersten Betriebssystemen auf dem Markt. Unternehmen sollten deshalb jede Möglichkeit wahrnehmen, seine Funktionen zu nutzen und zu erweitern, um Sicherheitslücken zu vermeiden. Perimeterschutz, Systemüberwachungstools, erweiterte Funktionen zur Bedrohungserkennung, Compliance-Audits und Verschlüsselung sind in der heutigen Cybersicherheitsumgebung unverzichtbar geworden. Alle Unternehmen sind gefährdet, unabhängig von ihrer Größe, Branche und ihrem Standort.

Datenschutzverletzungen haben oft lang anhaltende Folgen. Opfer brauchen Jahre, um sich von den diversen finanziellen Verlusten, regulatorischen Komplikationen und dem Imageschaden zu erholen. Eine solide Cybersicherheitshygiene ist wie eine bewegliche Zielscheibe: Bedrohungen entwickeln sich stetig weiter und werden immer raffinierter. Es ist wichtig, dass Unternehmen niemals nachlässig werden oder ihre Cybersicherheitsziele aus den Augen verlieren.

Es wäre ein Fehler anzunehmen, IBM i könne alle Sicherheitsbedrohungen eigenständig und ohne eine mehrschichtige Sicherheit für das Betriebssystem bewältigen. IBM i kann eine solide Sicherheitsgrundlage schaffen, aber es liegt im Interesse jedes Unternehmens, diese Grundlage mit zusätzlichen Sicherheitsschichten zu versehen.

Lesen Sie Grundlegende Schichten der IBM i-Sicherheit, um mehr zu erfahren.

Integration von IBM i in SIEM

SIEM-Tools (Security Information and Event Management) werden oft eingesetzt, um eine 360-Grad-Ansicht des IT-Betriebs und der Systemsicherheit zu erhalten. SIEM-Lösungen ermöglichen Unternehmen bessere Einblicke in die Aktivitäten ihrer Systeme und eine schnellere Erkennung von verdächtigen Mustern, die auf die Präsenz eines unbefugten Nutzers oder Betrügers hinweisen können.

Allerdings werden IBM i-Server nicht immer in diese Einblicke mit einbezogen. Selbst führende SIEM-Lösungen wie IBM QRadar, LogRhythm und Splunk bieten keine native Integration mit IBM i.

Die Sicherheitslösungen von Precisely ermöglichen eine nahtlose Integration von IBM i-Sicherheitsdaten in SIEM-Plattformen, um erhöhte Transparenz zu erreichen und IBM i-Sicherheitsdaten in bestehende Überwachungsprozesse des Unternehmens einzubinden.

Gewährleistung der Verfügbarkeit und Sicherheit von Daten

Die IBM i-Plattform genießt anhaltende Beliebtheit. Grund hierfür sind die Beständigkeit des Betriebssystems, die Verarbeitungsleistung bei Transaktionen und die Fähigkeit, Anwendungen auch nach Hinzufügen neuer Funktionen ohne Anpassung weiterhin ausführen zu können. Bei Langzeitkunden steht IBM i für Zuverlässigkeit – und das nicht ohne Grund.

Die Nachfrage nach Hochverfügbarkeit und hoher Sicherheit ist so stark und dringend wie noch nie.

Um Gewissheit zu haben, dass Ihre Systeme und Daten sicher und verfügbar bleiben, müssen Sie Ihre Anforderungen unter Berücksichtigung der verfügbaren Technologien analysieren. Sie können dann nach einer Lösung suchen, die Ihre aktuellen Ansprüche erfüllt und gleichzeitig Wachstumsmöglichkeiten für die Zukunft bietet. Sie müssen alle leistungsstarken Sicherheitsfunktionen Ihres IBM i-Systems nutzen, Ihr Betriebssystem und Ihre Daten mit zusätzlichen Sicherheitsebenen versehen und all diese Prozesse und Protokolle in Ihren bestehen System- und Netzwerkschutz integrieren. Die umfassende und aktive Sicherheit Ihrer IBM i-Plattform ist nicht nur wichtig, um den Schutz Ihres gesamten Unternehmens zu gewährleisten, sondern auch um die Einhaltung gesetzlicher Vorschriften sicherzustellen und nachzuweisen.